Crowbar para pentesting

¿Qué es crowbar?

Es un artilugio de fuerza bruta en las pruebas de penetración (test

pentesting), para las claves de SSH (Secure Shell), utilizando la criptografía

de claves públicas.

Aunque en la actualizad existen otras herramientas de fuerza bruta

(brute forcing tools), por lo regular usan usuario y contraseña, crowbar maneja

claves SSH, y pueden ser utilizada para combatir otros servidores SSH.

En la actualmente permite atacar a:

- Ø

OpenVPN

- Ø RDP

(Remote Desktop Protocol).

- Ø Servicio

VNC y

- Ø

Servicio SSH

¿Para qué sirve crowbar?

Permitir atacar por fuerza bruta a servicios SSH, usando

criptografía de clave pública, permitiendo usarlas en ataques a otros servicios

en otro servidor.

Crowbar es compatible con sistemas operativos basados en Linux

(Debian, Ubuntu, kali linux)

Para la ejecución de crowbar tenemos que hacer desde el mismo

directorio donde esta crowbar.py y pasarle argumentos y realizar diferentes

acciones. Con la bandera de opción “-b“ definir a los diferentes servicios:

./crowbar.py –b [openvpn | rdp | sshkey | vnckey] [argumentos]

Desarrollo de la herramienta

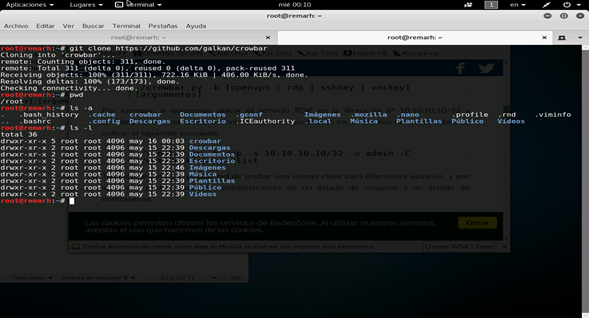

1 paso.

Debemos clonar el sitio de crowbar y verificar que ya tenemos

instalado crowbar como se muestra a continuación.

2 paso.

Entramos al directorio crowbar y listamos tu contenido.

3 paso.

Creamos un archivo usuarios.txt y añadimos algunos usuarios que

posiblemente existan en el equipo de ataque.

4 paso.

Creamos otro archivo, pero ahora con el nombre de senhas.txt, añadimos

algunas claves posibles para los usuarios que existen en el primer archivo

usuarios.txt.

5 paso.

Cambiamos los permisos a nuestro archivo crowbar por 777 y

visualizaremos sus permisos. Esto se hace para hacerlo ejecutable.

6 paso.

Para que nuestro ejecutable funcione, necesitaremos de algunas

dependencias necesarias, bastara instalar lo siguiente:

Si tenemos problemas, como nos muestra este mensaje instalarnos solo

el paquete freerdp-x11

Empieza la descargar

7 paso.

Configurar Escritorio remoto en

Windows 10

Una vez terminado configuramos una prueba de escritorio remoto. Para

ellos abrimos los siguiente:

Inicio, configuración,

sistemas, escritorio remoto

En esta parte está casi al final.

Ahora activamos el escritorio remoto

Más abajo en cuentas de usuario

“seleccionamos los usuarios que pueden acceder a este equipo de forma

remota”

Nos abrirá otra ventana donde agregamos al usuario o usuarios remotos.

Nos abre otra ventana y damos en el botón de “Opciones avanzadas”

Nos abre otra ventana, pero ahora le damos el botón de buscar ahora,

mostrando a todos los usuarios que tenemos en el sistema de Windows 10.

Buscamos el usuario TIC lo seleccionamos y damos al botón aceptar.

Ya tenemos seleccionado nuestro usuario donde aremos el ataque.

Solo falta dar al botón de aceptar.

Regresamos a nuestro kali Linux para hacer la prueba.

Bingo tenemos el usuario y la contraseña.

Felices hacking

Y gracias a chock morris por dejarme escribir este post, espero no sea el

último.

Comentarios

Publicar un comentario