¡Que tal amigos!, es ta es mi primer entrada y quisiera comenzar con el pie derecho, creo que es muy conocido el tema de Metasploit pero no quiero comenzar sin dar por hecho nada así que comenzaré con un breviario cultural.

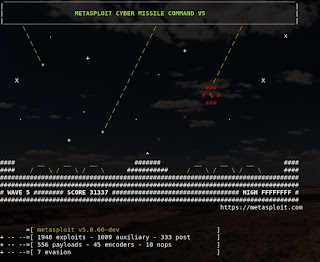

Metasploit es un framenwork muy potente y utilizado por consultores de seguridad y delincuentes al llevar auditorias de seguridad en dicha herramienta es posible realizar explotación de vulnerabilidades, dicho sistema fue originalmente escrito en Perl aunque actualmente ha sido re-escrito en Ruby, fue desarrollado por t fue creado por H.D Moore en el 2003, como una herramienta de red portátil por allá del 2009 ha sido adquirida por la empresa Rapid7 que ahora es quien da soporte a dicho sistema.

Existen 2 sabores Open Source y Pro, aunque es más que suficiente la Open source la versión pro tiene como ventaja que tiene GUI y los exploits son primeramente liberados para está versión, tienes soporte de la empresa, etc. aunque no soy vendedor de la marca no está por demás conocer un poco de esto.

En esta edición sólo les mostraré la parte de la teoría para usarlo como base, en las siguientes entregas veremos como usarlo y diversos ejemplos de explotación tanto Windows, Linux, Andoid y si mi economía me lo permite IOS y MAC jeje bueno ya ver´que se hace, así que la última parte de la info.

Arquitectura

de Metasploit

Herramientas

(Tools):

Son

scripts que ayudan a la elaboración de módulos

de Metasploit.

Plugins:

Son

programas externos que usan recursos de Metasploit, nos

podemos conectar con OpenVAS, SQLmap, Nmap,

etc. tanto los plugins como

las interfaces se conectan a MSF base.

Interfaces:

Es

desde donde se puede usar Metasploit,

cabe aclarar que la web es solo para la versión pro.

Librerías (Libraries):

MSF

BASE:

Es

donde está la configuración y los recursos de Metasploit.

Usa

recursos de MSF Core.

MSF

Core:

Nos

proporciona una API basica con rutinas para desarrollar programas y herramientas

REX:

es

una librería que mezcla funciona para manejo de Sockets, componentes

adicionales del sistema, protocolos, etc.

esta

librería se usa para la mayoría de las tareas.

Módulos

(Modules):

Exploits:

son

fragmentos de software que tienen el fin de aprovechar una vulnerabilidad en un

sistema.

Payloads:

también

conocidos como “carga útil”, es la parte del malware que realiza una acción

maliciosa.

Nops:

son

utilizados por los payloads para que se puedan ejecutar de manera satisfactoria en la memoria,

estos evitan que el procesador interrumpa la carga de este.

Codificadores

(Ecoders):

estos

les sirven a los antivirus, debido a que cuando pasamos nuestros payloads por

los codificadores para que puedan ser utilizados reciben una firma, los

antivirus han desarrollado la capacidad de detectar esta firma, esto les deja

detener varios ataques, para evitar esto se creó Veil-Framework.

Aux:

Los

auxiliares no son comúnmente utilizados para explotar, están orientados a

navegadores web , la mayoría de ellos son utilizados para Information gathering,

como hacking con buscadores.

Sistema

de archivos

Archivos editables usados por metasploit.

puedes

acceder usando el siguiente comando en tu kali linux:

cd /usr/share/metasploit-framework/data

.documentation:

Documentación para

el framework.

cd /usr/share/metasploit-framework/documentation

Código

base del framework.

cd /usr/share/metasploit-framework/lib

Es donde se almacenan los modulos instalados en msf

cd /usr/share/metasploit-framework/modules

.external:

Código

fuente de

las librerias creadas por otras personas.

Utilidades en la linea de comandos

cd /usr/share/metasploit-framework/tools

Tal y

como el nombre

dice, es donde se almacenan los scripts.

cd /usr/share/metasploit-framework/scripts

Nos permite añadir

scripts.

cd /usr/share/metasploit-framework/plugins

Por el momento es todo, espero les sirva como referencia y en la siguiente edición ya entraremos en materia de ello para conocer a fondo está herramienta. Un saludo!!

Comentarios

Publicar un comentario