Entrada

NOTA: No me hago responsable por el mal uso de este material y/o por

cualquier daño causado por el no entendimiento, por favor antes de

ejecutar cualquier cosa maliciosa hazlo desde un ambiente controlado y

no conectado a las misma red donde tienes tus demás equipos. para mayor

referencias comparto el siguiente link de welivesecurity para saber crear un ambiente para el análisis de malware.

¿A cuantos de nosotros nos ha llegado un correo el cual nos dice que debemos descargar tal documento y resulta ser un ejecutable?, bien el motivo de este post es para iniciar en el análisis de malware, NO SOY EXPERTO EN EL TEMA, quise escribir este post, ya que así como a muchos les interesa el tema del malware, a mi me interesa aprender a analizarlo y de la misma forma compartir el conocimiento, así que si me falta algo o en algo no explico muy bien, ya saben porque.

Bien, pues a mi me llego un correo con la información siguiente.

|

| Imagen con link para descargar Documento |

Claro que en no me la creí, lo que hice es pasar el puntero por encima donde decia "Descarga Documento", para saber a dirección y/o URL me mandaba para descargar el "documento", este es uno de los métodos que utilizo cuando llegan este tipo de correos.

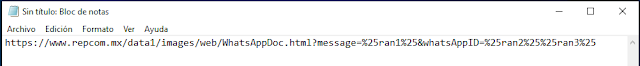

Al pasar el puntero sobre la leyenda, observo que no me manda a un dominio de whatsapp, esta es una de las formas con las que te das cuenta que no es un correo legitimo, aparte de que viene de una cuenta de correo que no tiene nada que ver con el dominio de whatsapp XD. La URL que manda se muestra en la siguiente imagen.

|

| URL donde manda a descargar el documento |

Ya tengo la URL de donde debo bajar el "documento", la mayoría de los navegadores mas actuales como son: firefox, chrome, Edge, etc. Bloquean la descarga ya que es malicioso lo que trata descargar, lo que hice fue deshabilitar la seguridad de firefox para que me permita descargar el .exe.

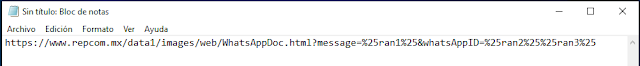

Cuando se realiza el análisis de malware uno de los pre-requisitos que se deben realizar es sacar su hash, de esta forma se puede compartir el hash con otros analistas y ellos puedan validar que el ejecutable que compartiste siga manteniendo su "integridad", este quiere decir que no se haya modificado. En este caso yo saque su

hash MD5, el cual es: db5714ee89579822d22fa8768f42b254.

|

| Hash de ejecutable |

Con el mismo hash que obtuvimos anteriormente, podemos hacer uso de virus total para validar si ya ha sido subido este malware, también se puede subir el ejecutable, en la siguiente imagen se muestra virus total cuando subí el malware por segunda vez, al principio solo 14 AV lo habían detectado, sorry no saque la evidencia en ese momento.

Requisitos

Bien, para poder llevar a cabo el análisis de malware, vamos a requerir una máquina virtual (VM), donde vamos a correr lo que queramos analizar, en mi caso tengo una maquina virtual con Windows 10 pro, que vamos a necesitar, les dejo los links de descarga de cada software que usaremos, menos el windows.

- VM con Windows 10 (cualquier versión esta bien), Activar el Windows por si acaso, no es necesario xD.

- el conjunto de programas de sysinternals, en especifico usaremos 2 (procmon y process monitor):

Para poder descargar apateDNS debemos registrarnos, el software mencionado arriba es importante ya que nos va ayudar a nuestro fin.

Adicionalmente vamos a necesitar una segunda maquina virtual con algún linux o windows que cuente con Wireshark instalado.

NOTA: La segunda máquina no es tan necesaria sin embargo yo haré uso de ella para una poder realizar un análisis con mayor explicación.

Deben crear una maquina virtual con cualquier virtualizador, en mi caso me gusta usar VirtualBox, pero Vmware también funciona, ESTE POST NO ENSEÑA COMO INSTALAR UNA MÁQUINA VIRTUAL.

Analizando lo que hace

Después de haber instalador la VM con Windows 10, se debe de instalar cada una de las herramientas que mencionamos anteriormente.

Tendremos las tools instaladas como se ve a continuación.

|

| Procmon, process explorer, apateDNS, regshot |

Después de contar con el software necesario, podemos proceder a ejecutar cada uno de ellos,

Ejecutamos procmon dando doble click, después de ejecutar vamos a archivo y seleccionamos capturar evento.

despues ejecutamos, apateDNS, ponemos la dirección IP 127.0.0.1 la cual es la de loopback o la interna de la máquina, esto es para que direccione las peticiones a esa IP y pueda ser capturado los dominios y/o IPs que solicita el malware y presionamos el boton start.

Ya teniendo estas herramientas corriendo, podemos proceder a ejecutar el archivo malicioso (el .exe), solo basta con darle doble click para correr el ejecutable.

Al ejecutar el binario desaparece del escritorio donde lo tenia y en procmon inicia a registrar lo que hace el ejecutable, cabe mencionar que muchas veces el malware al ser ejecutado el mismo trata de borrar su rastro, en este caso desapareció del escritorio, regularmente cuando se ejecuta un nuevo software o aplicación se mantiene el ejecutable y solo crea su acceso director, este sucede en algunas ocasiones, este no es el caso de nuestro amigo.

En procmon registra los movimientos y/o accesos que esta realizando el binario.

Ahora revisamos apateDNS el cual se encuentra registrando las peticiones a dominio donde trata de comunicarse el ejecutable malicioso.

Esta buscando los dominios moscow11.at, moscow22.live, etc.

Podemos obtener información sobre estos dominios utilizando el cmd de windows o con alguna pagina de internet como lo es

whois.domaintools.com, esta web lo que hace es revisar el registro del dominio para obtener información de este, basta con tan solo basta con poner el nombre del dominio y/o la dirección IP.

La IP que muestra es:172.245.157.111 y nos dice que hay otros 3 sitios hosteados en esa IP aparte del país donde se encuentra, otra cosa que podemos revisar es desde una terminal linux o desde otro medio web, podemos hacer una resolución whois, para saber "quien dio de alta el dominio moscow11.at, en la siguiente imagen se muestra el nombre, dirección y ciudad.

Modificando configuración

Ahora que sabemos a donde se comunica (IP y nombre canónico y/o dominio), podemos hacer uso de wireshark. En este caso hago uso de una segunda máquina virtual con Ubuntu para simular el servidor a donde trata de comunicarse.

Para lograr simular el servidor a donde se comunica, vamos a necesitar tener conectadas las maquinas entre ellas, par lo que necesitamos configurar las interfaces de red de las VMs para que tengan una red privada.

Para una mejor referencia, a continuación se muestra un pequeño diagrama de interconexión.

Las direcciones IP que debe tener cada maquina se muestra en el diagrama anterior.

|

| IP Ubuntu |

|

| IP Windows |

Capturando peticiones

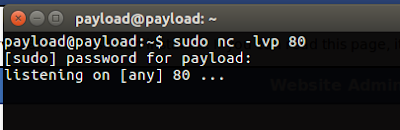

En la máquina con Linux, ejecutamos wirshark y seleccionamos la interfaz correcta donde vamos a necesitar capturar, damos click en iniciar capturar.

Después desde la terminal del ubuntu, levantamos un puerto para que este a la escucha, en este caso usaremos el puerto 80. Este puerto lo pongo a la escucha debido a que previamente obtuvimos el nombre del dominio a donde se comunica y revisando por el browser nos damos cuenta que es una pagina web, por lo tanto se usa el puerto 80, también de que podemos hacer una escaneo de puertos para ver cuales están ala escucha desde el lado del servidor.

Bien, teniendo a la escucha el puerto 80 podemos simular el servidor web donde trata de comunicarse.

NOTA: podemos usar apache para simular el servidor web y no usar netcat.

Ahora vamos a la maquina windows y en apateDNS colocaremos la IP de la máquina Linux y damos Start Server.

Después observamos en la máquina Linux y en nuestra sesión con netcat que hay peticiones entrantes.

Esta petición que se esta realizando es de la VM infectada al VM con Ubuntu, la petición es HTTP POST que manda diferentes caracteres, como se muestra en la imagen.

Con wireshark podemos realizar un filtrado, para unicamente ver listadas las peticiones HTTP, la siguiente imagen muestra las peticiones que se están realizando.

La imagen anterior podemos observar el primer paquete que establece la conexión SYN, para mayor información sobre las banderas leer

three way handshake.

Nos colocamos en la linea donde realiza la petición HTTP POST y damos click derecho > Follow > TCP Stream

Se abrirá una nueva venta en la cual se le da el seguimiento del stream.

De esta forma podemos apreciar de una mejor manera la petición HTTP POST que esta realizando y que esta enviando en ella, lo cual son caracteres hexadecimales y la respuesta regresa datos "raros", estos datos que regresa la respuesta están siendo fragmentados.

Llegando a este punto,se termina mi análisis, ya que no eh logrado todavía seguir esta conversación de peticiones, lamento dejarlo hasta este punto, cuando vaya teniendo mayor información con el análisis que seguiré realizando, iré actualizando el este post.

Espero les haya gustado, acepto criticas constructivas para futuros post de este tipo, nuevamente repito, no soy profesional en el análisis de malware, es uno de mis primeros acercamientos a el.

Saludos p4y104d.

me gustó, está muy bien expuesto el tema y documentado. Adelante

ResponderBorrarHola muchas gracias por tu comentario, te invito a unirte al grupo de Facebook y Telegram, saludos.

BorrarMuy interesante, gracias porque no sabia de algunas herramientas de análisis, muy completo a mi parecer, excelente!

ResponderBorrarGracias, que bueno que te agradó, por favor ayudaría mucho compartir, ahora ya contamos con grupo de Facebook y Telegram para que te unas.

Borrar