Herramientas de Anonimato y Privacidad en TOR

¿Qué es la red TOR?

TOR (The Onion Router), es un grupo de computadoras/servidor operadas por voluntarios,

permitiendo a las personas mejorar su privacidad y seguridad en internet.

Para

emplear la red TOR se conectan en una seria de máquinas

intermediarias (túneles virtuales), en lugar de establecer conexiones directas,

lo que permite compartir información en redes públicas, sin comprometer su privacidad. Con esta herramienta se elude

la censura, lo que permite llegar a destinos o contenidos bloqueados. También

TOR, no puede resolver todos los

problemas de anonimato. Solo se

enfoca a proteger el transporte de datos. Deberá utilizar software de soporte

especifico a protocolos sino desea que los sitios que vista vean su información

de identificación.

Aludiendo a las palabras de Snowden, demostró que TOR es efectivo en

sus propósitos y por tanto las agencias de inteligencias hacen grandes

esfuerzos por atacar la cebolla.

Proyecto en la red TOR que proliferan en la actualidad:

- Ø

Tails, sistema operativo Linux, preservando el

anonimato de los usuarios.

- Ø Orbot,

aplicación oficial para Android. (post

escrito por mi amigo p4104d)

- Ø Ooni,

red mundial para detectar censuras, vigilancia y manipulación del tráfico por

internet.

- Ø

Tor Brower, servicio para Windows, Linux.

¿Para qué sirve TOR?

Para proteger la identidad de los usuarios en internet. Aunque hay

hackers que lo utilizan para ocultar el tipo de ataque que se esconde, de

donde viene o a donde va una petición que pasa por internet. Los usuarios TOR

evitan ser rastreados cuando navegan por sitios web.

Regularmente para conectarse a sitios de noticias, servicios de

mensajería instantánea u otros sitios web, cuando éstos son bloqueados por

proveedores de servicio de internet (ISP).

TOR nos oculta entre los demás usuarios de la red, por lo que mientras

más concurrida y diversa sea el conjunto de usuarios, más protegido está

nuestro anonimato.

Desarrollo

Cuando navegamos en internet gran parte de la información que recibes

y transmites es registrada, incluso en modo privado, es posible conocer lo que

realizas en internet.

Por lo cual la navegación anónima es útil para evitar el seguimiento

de sitios web que buscan conocer tus hábitos y preferencias, buscar servicios

que han sido restringidos en tu país, o mantener el anonimato en comunicaciones

sensibles. Combinando con otras conductas, es posible evitar que tu información

sea registrada por terceros.

Un servicio que permite anonimizar tus actividades es TOR, ocultando

tu dirección IP (identificador de tu máquina), asignando otra de cualquier

parte del mundo. A pesar de que la información no es un secreto, tampoco es

asunto de otras personas.

Tor Browser

Es un navegador de código abierto establecido para funcionar en la red

TOR (TOR Browser es una versión de Firefox), permite acceder a las páginas web

del internet convencional, reduciendo el riesgo de que las cookies (Sólo se

almacenan durante una sesión) y otros elementos te puedan rastrear (Flash,

ActiveX, QuickTime o JavaScript).

Debemos de descargar el archivo de la página oficial del proyecto TOR.

De la siguiente manera:

Figura 1. Descargando TOR Browser de la página oficial.

Una vez descargado el archivo, pasaremos a desempaquetar dicho archivo

de la siguiente manera:

# tar –xvf tor-browser-linux64-7-5-5_en-US.tar.xz

Figura 2. Desempaquetando el archivo

tor-browser-linux64-7-5-5_en-US.tar.xz.

Como podemos

ver en la siguiente figura 3, se acaba de crear una directorio con el nombre de

tor-browser_en-US,

debemos de accesar al directorio con el comando: cd tor-browser_en-US/, y visualizamos el contenido del

directorio con el comando: ls –l, por útilimo accesamos al

directorio con el comando: cd Browser.

# ls –l

# cd

tor-browser_en-US/

# ls –l

# cd

Browser/

Figura 3. Accedemos al directorio Browser.

Visualizamos el contenido del directorio Browser, posteriormente

abrimos el archivo start-tor-browser con el comando leafpad start-tor-browser.

De la siguiente manera:

# ls –l

# leafpad start-tor-browser

Figura 4. Abrir el archivo start-tor-browser.

Una vez abierto el archivo start-tor-browser, deberemos de

buscar las siguientes líneas, para comentarlas como se muestra a continuación (parte

sombreada). Como se comentan en los archivos regularmente con el símbolo de #

al principio de la línea.

Figura 5. Comentamos las 4 líneas.

Figura 6. Contenido del archivo y comentar las 4 líneas.

Guardamos y cerremos. Ahora debemos de regresar al directorio de Escritorio,

como se muestra en la figura 7. Posteriormente deberemos de copiar todo el

contenido del directorio tor-browser_en-US al directorio de etc

como se muestra a continuación.

# cd ..

# cd ..

# cp –r ./tor-browser_en-US /etc/

Figura 7. Copiando un directorio a otro.

En este momento ya tenemos todo preparado para empezar nuestra

navegación, solo falta ejecutar el siguiente comando:

# /etc/tor-browser_en-US/Browser/start-tor-broser

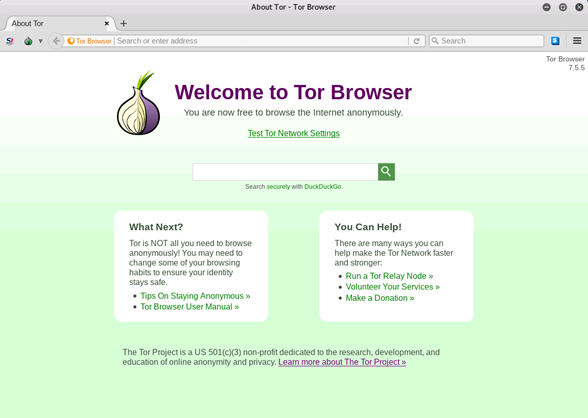

Figura8. Ejecución de TOR Browser.

Solo tenemos de dar clic al botón de Connect, para que nos

abra el navegador y a disfrutar del anonimato en la red de TOR.

Figura 9. La puerta a la red TOR.

Bingo, ya estamos en la puerta de la Red TOR.

Exitmap

Es un escáner rápido y modular basado en Python para la retransmisión

de la salida TOR. Usa La herramienta Stem que inicia un circuito sobre la

retransmisión de salida de datos, tan pronto como se notifique a TOR, se inicia

la salida de un circuito establecido e invoca un módulo sobre el circuito

recién establecido, la herramienta se usa para verificar falsos positivos en el

servicio de TOR.

La permutación aleatoria que realiza en los scanner repetidores no

prueba la retransmisión de salida en el mismo orden. Muchos escaneos de mapa de

salida solo causan una carga de red innecesaria. La única razón por la que

exitmap está a disposición del público es porque se código fuente y diseño

pueden ser de interés para algunos.

Exitmap incluye los siguientes módulos:

Ø

Testfd: prueba si una retransmisión de salida

puede recuperar el contenido de una página web simple. Si no lo es, puede que

no tenga suficientes descriptores de archivos disponibles.

Ø Checktest:

intenta encontrar falso negativos en el servidor de verificación de la red TOR.

Ø Dnssec:

detecta las retransmisiones de salida cuya resolución no valida DNSSEC.

Ø patchingCheck:

comprueba la manipulación de archivos.

Ø Cloudflared:

comprueba si un sitio web devuelve CloudFlare CAPTCHA.

Ø

rtt: mida los tiempos de ida y vuelta a través

de una salida a varios destinos.

El primer paso que debemos de hacer, es descargar del repositorio de

la plataforma de github como se muestra:

Figura 10. Descargar el proyecto exitmap de github.

Una vez descargado el archivo, pasaremos a visualizar el contenido con

el comando ls –l, y entramos al directorio exitmap del proyecto, de

la siguiente manera:

# ls –l

# cd exitmap

Figura 11. Acceso al directorio exitmap.

Nuevamente visualizamos ahora al directorio de exitmap con el comando: ls –l, posteriormente instalamos los

requerimientos necesarios, para que la herramienta pueda funcionar, con el

siguiente comando pip install –r requirements.txt, como se muestra en la figura

12.

Figura 12. Instalando los requerimientos funcionales.

De acuerdo a

la documentación deberemos de instalar el módulo Stem, ya que con ello inicializamos

circuitos sobre todas las retransmisiones de salida de datos a la red TOR.

Figura 13. Instalando el módulo Stem.

Continuando con la documentación, debemos de instalar ahora los

requerimientos necesarios para el desarrollo de este paquete, con el comando pip

install –r requirements-dev.txt, como se nuestra en a figura 14.

Continuando con la documentación deberemos, hacer un informe de prueba y lo

hacemos con el comando py.test --cov-report term-missing

--cov-config .coveragerc --cov=src test. Por último, sólo visualizamos

el contenido del directorio exitmap.

# pip install -r requirements-dev.text

# py.test --cov-report term-missing --cov-config .coveragerc --cov=src

test

Figura 14. Informe del paquete.

Ya casi terminamos, sólo falta instalar el módulo de TOR para funcione

la herramienta exitmap adecuadamente, para ellos utilizaremos el comando apt-get

install tor. Como se muestra en la figura 15.

Figura 15, instalación del módulo TOR.

Ahora mostramos la ayuda de la herramienta con el comando ./bin/exitmap

–h, como se muestra en la figura 16.

# ./bin/exitmap -h

Figura 16. Ayuda de la herramienta exitmap.

Listo todo bien, ahora aprobar la herramienta, aunque les soy sincero

es muy lenta la herramienta, a un que encontré varias cosas de cómo se conectan

a varios nodos de la red TOR (pero eso será otro post 😊),

como se comentó esta herramienta es para monitoreo rápido, y ver que nodos

están conectando a la red TOR.

Bueno, si se desea hacer una pausa de cinco segundos entre las

creaciones del circuito para reducir la carga en la red TOR y el destino del

escaneo ejecutamos el siguiente comando ./bin/exitmap –build-delay 5 checktest.

# ./bin/exitmap –build-delay 5 checktest

Figura 17. Utilizando la herramienta.

En el monitoreo podemos ver como hay canales que se cierran y otros

que se establecen.

Podemos ver que todo se guarda en el directorio

/tmp/exitmap_tor_datadir-root, ahí es donde podemos observar todas las

conexiones que se tiene en la red TOR, para los programadores (hackers) esto es

oro porque tenemos IP, KEY RSA y más cosas interesantes para analizar.

Abrimos otra terminar con las teclas ctrl + shift + t, para se abra

otra terminal nueva.

Y tecleamos lo siguiente:

# cd /tmp

# ls –l

# cd exitmap_tor_datadir-root/

# ls –l

Nota: Esos son los archivos,

les recomiendo verlos y analizarlos muy bien que para este post no lo voy

hacer, eso es para las personas que tiene más curiosidad en la red TOR.

Figura 18. Mostrando el contenido del directorio

exitmap_tor_datadir-root.

Ahora vamos a checar con el comando exitmap –l checktest, que quiere

decir, escanea todas las salidas, incluidas las que tiene la marca salida mala.

Por defecto solo se escanean las salidas buenas. Como se muestra en la figura

19.

# ./bin/exitmap –l checktest

Figura 19. Resultado del comando exitmap –l checktest.

Ahora bien debemos de hacer otro escaneo, para ahora con el comando

./bin/exitmap --contry DE dnssec, lo que significa que sólo las retransmisiones

de salida de la sonsa del país que están determinados por el código del país de

2 letras. Como se muestra en la figura 20.

# ./bin/exitmap--contry DE dnssec

Figura 20. Resultado del comando exitmap--contry DE dnssec

Ahora vamos a ver la información del primer elemento en forma gráfica,

como se muestra en la figura 21.

Figura 21. Página de Metrics.

Nipe

Su creador es Heitor Gouvea, escrito en Perl, la herramienta es un

script para Linux, ajusta iptables, instalar TOR, navegar en la red TOR en nuestro

navegador favorito. Se han utilizado empresas criminales, grupos de hacktivismo

y agencias de aplicaciones de la ley con fines contradictorios.

Es un script que va a simplificarnos la vida para hacer que todo

nuestro tráfico pase por la red TOR.

Nota: La mayoría de las

aplicaciones UDP como “consultas DNS” van a fallar, también en el marco del

diseño de IPV6 tiene problemas difíciles. Específicamente, la secuencia de

comandos no desvía IPV6 TPC a través de TOR, por lo que es insignificante que

se descubra de esa manera.

El primer paso que debemos de hacer, es descargar del repositorio de

la plataforma de github como se muestra en la figura 22, posteriormente debemos

de entrar al directorio de nipe y por último debemos de mostrar

su contenido con el comando ls -l.

# cd nipe

# ls -l

Figura 22. Descarga de nipe del repositorio github.

Solo las hace una pregunta como se muestra a continuación:

¿Le gustaría configurar tanto

como sea posible automáticamente? [yes] y

Y respondemos que si, como se muestra en la figura 23.

Figura 23. Instalando complementos.

Para verificar que si está funcionando usaremos el comando perl

nipe.pl status, podemos ver que este desactivado nipe y que tenemos una IP

real, para que funcione debemos de utilizar el comando perl nipe.pl install,

como se muestra en la figura 24.

Figura 24. Instalando nipe.

Una vez que lo hallamos instalado debemos de inicializarlo y

posteriormente ver el estatus de la misma con el comando perl nipe.pl start, perl nipe.pl

status, como se muestra en la figura 25

Figura 25. Iniciar nipe y mirar su estatus.

Solo falta comparar desde nuestro navegador y ver que coinciden la IP

que me arroga nipe. Comose muestra en la figura 26.

Figura 26. Verificando la IP desde nuestro navegador.

Nota: una ventaja de utilizar nipe es que cada 1 cambia

de IP.

Bingo ya estamos en la puerta de la Red TOR.

Toriptables2

El creador de la herramienta es Rupert Edwards, y es una secuencia de

comando iptables para entra a la red TOR, enruta todos los servicios y el

tráfico incluido DNS.

La herramienta enruta todo el tráfico en una máquina independiente a

través de TOR, una vez hecho esto cada aplicación de red hará sus conexiones

TCP a través de la Red TOR, por ninguna circunstancia las aplicaciones

revelarán su dirección IP al conectarse directamente.

De acuerdo a la documentación debemos de tener actualizado nuestro

sistema con el comendo apt-get install upgrade,

posteriormente debemos tener instalado tor con el comando apt-get

insall tor,

El primer paso que debemos de hacer, es descargar del repositorio de

la plataforma de github como se muestra en la figura 27, posteriormente

visualizamos el contenido con el comando ls –l, después debemos de entrar al

directorio de toriptables2.

# ls –l

# cd toriptables2/

Figura 27. Descargando toriptables2.

Ahora solo falta comprobar que la herramienta funciona adecuadamente,

para lo cual debemos utilizar el comando ls –l, muestra el contenido del

directorio toriptables2, posteriormente utilizaremos el comando

./toritables2, para que genere la IP en la Red TOR. Como se muestra en la

figura 28.

Figura 28. Comprobando el funcionamiento.

Bingo esta herramienta es más fácil que todas las demás.

Solo recuerden qué, en nuestra vida digital, la privacidad debe de ser

posible, no deben saber lo que hacemos (hábitos, gustos, opiniones, etc.), pero

siempre hay la posibilidad de saber quiénes somos, con el anonimato permite

mantener oculta su identidad, pero no sus actividades.

Felices hacking

Y gracias a chock morris por dejarme escribir este post.

Autor: remarh

Comentarios

Publicar un comentario